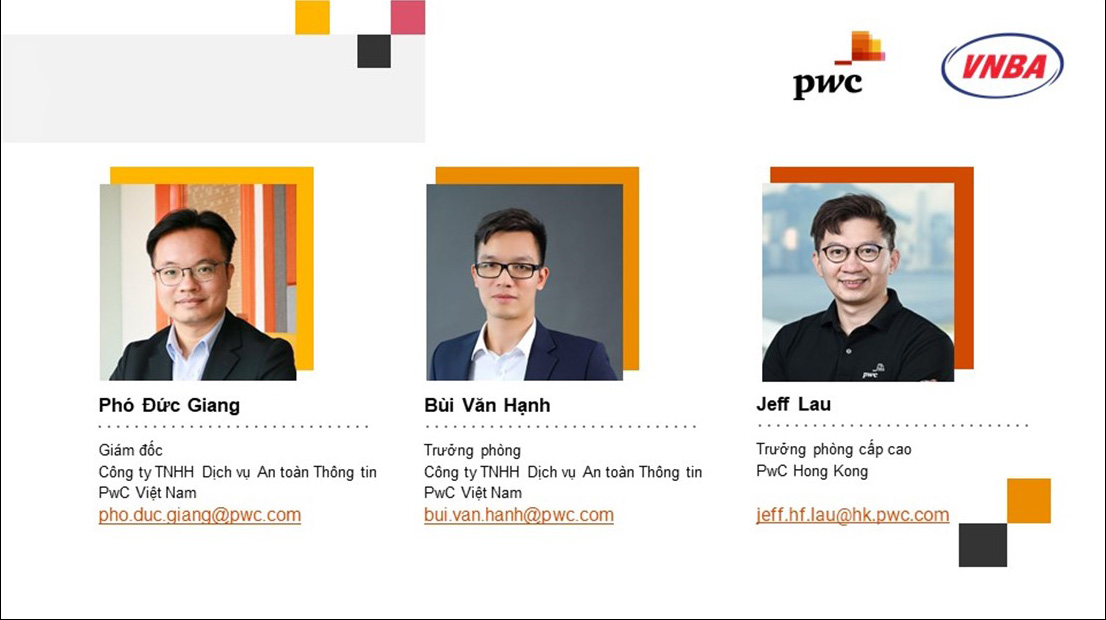

Các diễn giả trong buổi hội thảo “Kiểm soát lỗ hổng bảo mật ứng dụng với DevSecOps trong Ngành tài chính - Ngân hàng”

Ông Phó Đức Giang, Giám đốc Công ty TNHH Dịch vụ An toàn Thông tin PwC Việt Nam cho biết, theo báo cáo về bảo mật phần mềm của Veracode thì trên 75% các ứng dụng có chứa ít nhất một lỗ hổng bảo mật. Nghĩa là cứ khoảng 100 ứng dụng thì có đến 75 ứng dụng có lỗ hổng bảo mật. Như vậy, các ứng dụng có lỗ hổng bảo mật rất là phổ biến.

Bên cạnh đó, theo khảo sát của Forrester Research - Công ty nghiên cứu thị trường của Mỹ, chuyên cung cấp lời khuyên về tác động tiềm tàng và tiềm ẩn của công nghệ tới khách hàng và công chúng, cũng chia sẻ có tới 42% các doanh nghiệp gặp phải tấn công mạng đến từ bên ngoài liên quan đến lỗ hổng của phần mềm hay ứng dụng.

Từ đó, thấy được tầm quan trọng liên quan đến an ninh, an toàn và bảo mật của phần mềm hay ứng dụng. Trong đó, các phần mềm hay ứng dụng có thể được doanh nghiệp mua từ bên ngoài hay tự phát triển nhưng quá trình kiểm thử ứng dụng để phát hiện lỗ hổng bảo mật là chưa được toàn diện và triệt để.

Đặc biệt, đối với ngân hàng đòi hỏi việc phát triển phần mềm, ứng dụng cần nhanh chóng, tiện lợi và linh hoạt hơn để từ đó có thể cung cấp những các sản phẩm dịch vụ tiện ích cho khách hàng.

Theo ông Giang, kiểm soát lỗ hổng bảo mật ứng dụng với DevSecOps(Development - Security - Operations) là phương pháp tích hợp kiểm thử bảo mật ở mọi giai đoạn của quy trình phát triển phần mềm. Đây là phương pháp bao gồm các công cụ và quy trình khuyến khích cộng tác giữa các nhà phát triển, chuyên gia bảo mật và đội ngũ vận hành nhằm xây dựng phần mềm hoặc ứng dụng vừa hiệu quả và an toàn.

Trong đó, DevSecOps mang đến sự chuyển đổi văn hóa, biến việc bảo mật trở thành trách nhiệm chung đối với tất cả các cá nhân xây dựng phần mềm. Nhờ vậy, DevSecOps đã giúp rút ngắn được tối đa quá trình kiểm thử về an toàn thông tin một cách nhanh nhất mà vẫn kịp thời phát hiện những lỗ hổng bảo mật của phần mềm hay ứng dụng.

Việc kiểm soát lỗ hổng bảo mật của phần mềm hay ứng dụng với mô hình DevSecOps sẽ mang lại 5 lợi ích chủ yếu như: Một là, DevSecOps đảm bảo được tiến độ; Hai là, xây dựng được văn hóa bảo mật phát triển phần mềm an toàn hơn; Bà là, nâng cao thêm kiến thức, chất lượng về an toàn bảo mật; Bốn là, phần mềm hay ứng dụng được tăng cường bảo mật hơn; Năm là, giúp giám sát an toàn thông tin liên tục ở mức ứng dụng.

Hội thảo trực tuyến “Kiểm soát lỗ hổng bảo mật ứng dụng với DevSecOps trong Ngành tài chính - Ngân hàng”

Ông Bùi Văn Hạnh - Trưởng phòng - Công ty TNHH Dịch vụ An toàn Thông tin PwC Việt Nam cho biết, DevSecOps có tầm quan trọng đặc biệt, vì là một phần tất yếu của các phương pháp phát triển phần mềm hiện đại. Trong đó, lợi ích chính của phương pháp tiếp cận DevSecOps pipeline là nó giúp kích hoạt bảo mật DevOps mà không làm gián đoạn các chu kỳ phát hành trong phát triển ứng dụng hiện đại.

Theo ông Hạnh, cách tiếp cận DevSecOps cần hài hòa 3 yếu tố là con người, quy trình và công nghệ. Trong đó, đối với con người, do thực tế, các vụ vi phạm dữ liệu xảy ra do bảo mật kém hiệu quả từ lỗi con người đang ngày càng gia tăng. Vì vậy, để có một mô hình DevSecOps vững chắc không thể thiếu yếu tố con người. Theo đó, các chuyên gia bảo mật sẽ đóng vai trò quan trọng trong việc đưa DevSecOps đi đúng hướng.

Đối với quy trình, sẽ bao gồm nhiều thành phần và quan trọng nhất là tài liệu và tiêu chuẩn hóa quy trình làm việc. Thông thường, các nhóm khác nhau trong một tổ chức sẽ thực hiện các quy trình khác nhau. Trong DevSecOps, các quy trình thường được thỏa thuận và cùng thực thi để tăng cường mức độ bảo mật trong quá trình phát triển.

Đối với công nghệ nhằm hỗ trợ cho con người thực thi các quy trình DevSecOps một cách hiệu quả hơn. Một số công nghệ phổ biến được sử dụng trong DevSecOps như tự động hóa và quản lý cấu hình, Bảo mật dưới dạng mã (Security as Code), quét tự động bắt buộc (automated compliance scans),…

Tại hội thảo, ông Jeff Lau - Trưởng phòng cấp cao PwC Hong Kong đã trình bày kinh nghiệm triển khai DevSecOps tại các ngân hàng ở Hồng Kông (Trung Quốc). Bởi việc phát triển mã nguồn và quy trình DevSecOps cụ thể cho từng nền tảng cũng đối diện với các thách thức riêng. Tuy nhiên, với đặc tính “viết một lần, chạy ở bất kỳ đâu” có thể cung cấp cho các nhóm DevSecOps những lợi ích tương tự như khi các lập trình viên viết mã phù hợp với nhiều nền tảng khác nhau. Trong phát triển phần mềm đa nền tảng, việc thực hiện kiểm tra bảo mật trên nhiều nền tảng là một phần quan trọng của DevSecOps.

Mỗi khi có sự thay đổi trên một nền tảng cụ thể - bất kể là để cải thiện tính đọc hiểu, sửa lỗi, hoặc nâng cao bảo mật - thì việc áp dụng những thay đổi này lên các nền tảng khác cũng phải được thực hiện cẩn thận. Nếu thực hiện đúng cách, điều này thường không gây ra vấn đề lớn, nhưng lại tạo thêm công việc bảo trì và đảm bảo tính đồng nhất trên các nền tảng khác nhau.

Bên cạnh đó, khi một nền tảng mới được đưa cho các nhóm DevSecOps, sẽ phải bắt đầu việc xây dựng và kiểm tra bảo mật cho nền tảng đó từ đầu. Đối với các nền tảng độc quyền, việc chuyển đổi sang một nền tảng khác có thể kéo theo rủi ro bị ràng buộc bởi nhà cung cấp của nền tảng đó.

Ngoài ra, khi mỗi nền tảng yêu cầu mã nguồn và tập lệnh xây dựng riêng, thường sẽ có các chuyên gia đặc biệt về từng nền tảng. Nếu một chuyên gia về một nền tảng cụ thể rời khỏi tổ chức, điều này có thể tạo áp lực cho các chuyên gia khác đang làm việc trên các nền tảng khác để đảm bảo tiếp tục duy trì các quy trình DevSecOps cho nền tảng đó, cộng thêm công việc hàng ngày mà họ đã đảm nhận…

Thảo luận tại hội thảo đại diện ngân hàng đã đưa ra các câu hỏi về vấn đề kiểm soát mã nguồn ứng dụng khi lựa chọn DevSecOps của tổ chức tài chính ngân hàng tại Việt Nam trong bối cảnh không chia sẻ mã nguồn với đối tác ngoài. Đồng thời phân biệt giữa DAST và IAST. Trong đó, DAST là kiểm tra các sản phẩm trong quá trình hoạt động và cung cấp phản hồi. Ngoài ra, IAST là kết hợp giữa SAST & DAST, sử dụng thiết bị phần mềm để phân tích các ứng dụng đang chạy….